区块链钓鱼钱包:识别与防护指南

- By Trust钱包APP

- 2024-10-01 16:39:22

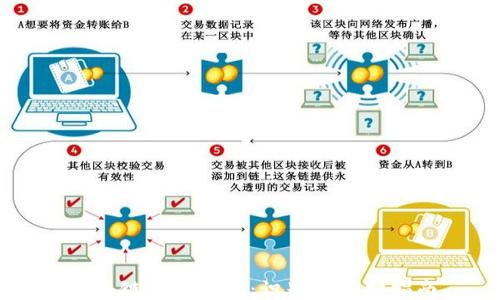

区块链技术的崛起与加密货币的广泛应用,使得越来越多的人开始参与这场金融革命。然而,伴随着利益而来的则是风险,尤其是在存储与管理数字货币的过程中,存在着各种安全隐患。其中,钓鱼钱包作为一种新的网络犯罪手段,正在迅速蔓延,给用户的资产安全带来了极大威胁。

钓鱼钱包,顾名思义,指的是伪装成合法数字货币钱包的恶意应用或网站,目的是欺骗用户输入其私钥或助记词,从而窃取用户的资产。了解钓鱼钱包的工作原理、特征以及防范措施,对每位参与区块链与数字货币交易的用户至关重要。

#### 区块链钓鱼钱包的工作原理钓鱼网站的构建与运行

钓鱼钱包通常利用社会工程学的原理,构建看似合法但实际上充满风险的钓鱼网站。这些网站往往模仿真实钱包网站的界面设计,甚至使用相似的域名,以此来诱骗用户访问并填写个人信息。

一旦用户在钓鱼网站上输入了其私钥或助记词,攻击者便可以立即获取并转移用户的资产。因此,这些钓鱼网站的设计不仅仅是外观上的相似,更是通过对用户心理的精细分析,诱使他们自愿上钩。

如何获取用户信息

除了伪造网站外,钓鱼钱包还可能通过发送虚假的电子邮件链接、社交媒体消息等方式来获取用户的私钥信息。这类社交工程手段会在用户不知情的情况下达成欺诈目的。因此,提高用户的警惕性是非常必要的。

#### 钓鱼钱包的常见类型伪造钱包应用

许多网络犯罪分子会创建伪造的移动应用程序,这些应用表面上看起来非常像主流的钱包软件,但实际功能却是窃取用户资产。用户在手机应用商店下载这些伪造应用后,输入了个人信息,便会导致资金的损失。

虚假交易平台

有些钓鱼钱包通过创建假交易平台,声称提供高回报率的投资机会,以此来吸引用户投资资金。用户在平台注册账户后,可能会遭遇资金被冻结、无法提现等情况,甚至面临全部资金损失。

#### 识别钓鱼钱包的特征URL与界面伪装

钓鱼钱包网站通常会在URL上做手法,例如使用“.com”替代“ .co”或在前面加上“www”。用户需要仔细确认网页地址,确保访问的是官方渠道。

安全证书的缺失

合法的网站通常会有SSL证书,网址前会显示锁定图标。没有安全证书的网站,用户应保持高度警惕。

页面内容的细微差别

钓鱼网站虽在视觉上与真实网站相似,但细节上的差别,例如拼写错误、语法不准确等,很可能暗示该网站的真实性值得怀疑。

#### 防范钓鱼钱包的有效措施选择合法的交易平台

确保在官方渠道或经过认证的平台进行交易。在进行大额交易前,可以查阅相关评论或使用第三方验证工具。

开启双重认证

开启双重认证功能,增加安全防护层级,即便账户信息被窃取,攻击者也难以进入账户。

定期检查钱包地址

定期检查已保存的钱包地址,确保没有被篡改,并避免在公共网络下进行钱包操作。

#### 遇到钓鱼钱包后的应急处理如何确认自己遭受了钓鱼攻击

若发现资产被盗或无法正常访问钱包,需要立即检查自己的信息安全,包括查找不明登录记录、查看交易历史等,以确认是否真实遭遇攻击。

寻求帮助与报案

遭遇钓鱼攻击后,应及时联系平台客服,寻求恢复账户的方法。此外,可以报案寻求法律支持,通过网络犯罪调查机构介入调查。

#### 未来钓鱼钱包的趋势与挑战技术演进带来的新威胁

随着区块链技术的不断演进,钓鱼钱包的攻击方法也会持续升级,例如利用人工智能生成假网站,这使得识别和防范变得更加困难。

法规与管理的更新

针对钓鱼钱包的法规和管理仍处于不断完善的过程中,行业内需加强合作以共同打击网络犯罪,保护用户的合法权益。

#### 总结与建议在区块链与数字货币的快速发展的浪潮中,用户的安全意识显得尤为重要。了解钓鱼钱包的风险并采取有效的防范措施,才能更好地保障自身的资产安全。同时,行业与社区也应共同努力,推动安全标准的建立与落实。

基于上述大纲,进一步扩展每个部分内容,可以形成完整的3500字以上的文章,深入探讨钓鱼钱包对用户的影响以及防护策略。